この記事には広告を含む場合があります。

記事内で紹介する商品を購入することで、当サイトに売り上げの一部が還元されることがあります。

どーも。あいしんくいっと(@ithinkitnet)です。

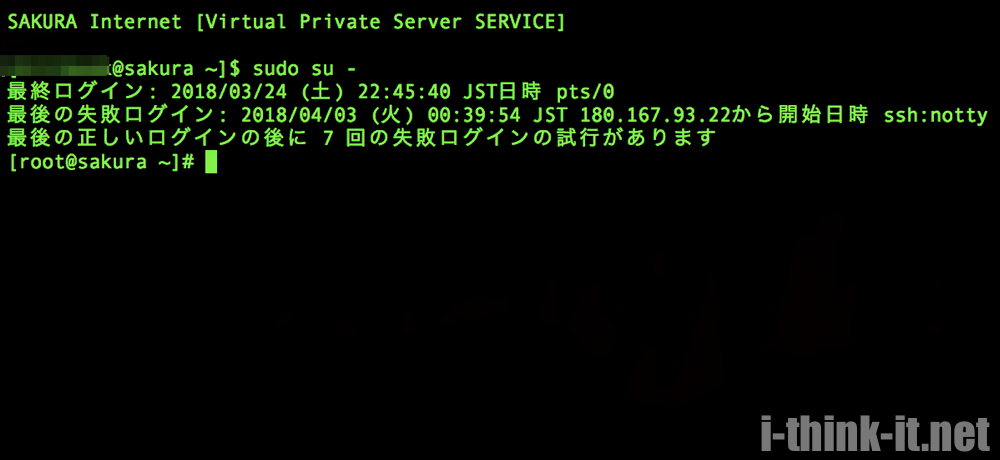

久しぶりにSAKURAのVPSにSSHログインしたら、見に覚えのない失敗ログインの試行が7回も。

どうやら、不正アクセスを受けていた模様。

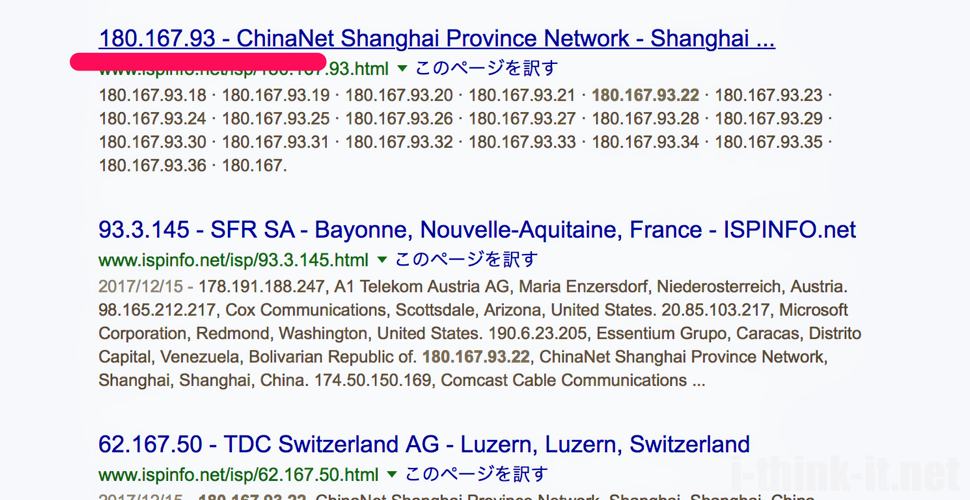

残されていたアクセス元IPを元に検索してみると、どうやら中国からのアタックみたい。。。

過去に何度も中国からハッキングを受けているだけに正直「またかよ!」って感じ。

とは言え、対処しない訳にはいかないので調査と対策を開始。

クリック可能な目次

アクセスアカウント特定

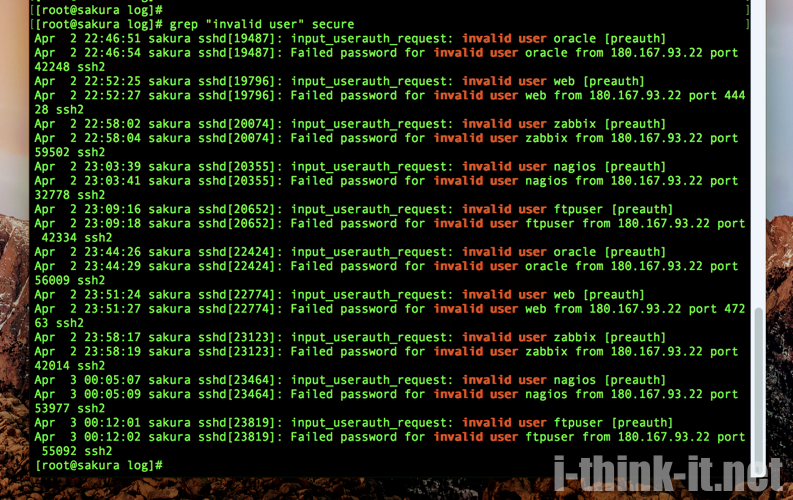

まず、アクセスしようとしたアカウントは何だったのか確認。

/var/log/secureを除いてみる。

すると、存在しないユーザーでアクセスする気満々だった事が判明。

oracle、zabbix、nagios、等々の聞き覚えのある著名なアカウント達。

残念ながら、本サーバにそのようなアカウントは存在しませんでした、残念〜!

ってな感じなんですけど、さすがに気持ち悪い。

とりあえず、この事から分かるのは「メジャーなユーザーは極力使わない」って事ですね。不正にログインされる可能性が高まります。サービス的に必要なユーザーはnologinにしとくとか、chrootしとくとか、そるなりの対策が必要かと。

不正ログイン対策

とりあえずの対処として以下のログイン対策をすることに。

本サーバの場合、SSHログインには公開鍵認証を使用しており、アクセス用のアカウントにはパスワードを設定せずに使用しています。

そのため、パスワード認証を行う必要が無いので認証自体を無効化しました。

/etc/ssh/sshd_config

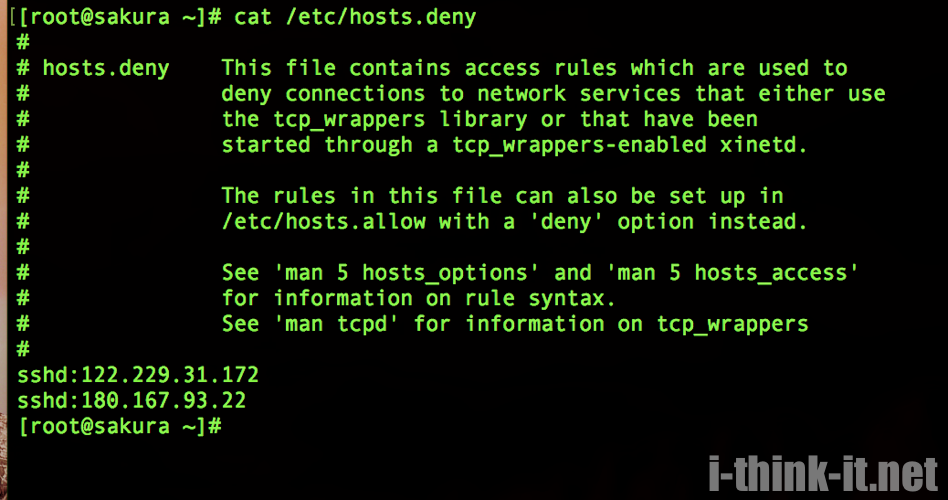

PasswordAuthentication noアクセス元IPが分かったので、このIPからのSSHアクセスはhosts.denyで制限をかけました。

豆知識として、hosts.denyのみに記載する事で「このIPからのみアクセスさせない」といった制限が可能です。

そして制限がかかったIPアドレスからの接続に対しては以下の出力を表示して遮断します。

ssh_exchange_identification: Connection closed by remote host一般的な「hosts.denyにALLで制限かけて、hosts.allowで必要なもののみアクセス許可して」ってしなくても手軽にアクセス制限出来るのでオススメです。

サーバ乗っ取られると何されるか分からないので、個人のサーバと言えど最低限のセキュリティは必要だなぁ、と今回の件を受けて改めて考えさせられました。

2019/07追記

とうとう、サーバーがハッキングされてしまいました。。。

サーバーセキュリティはしっかりしましょう!

サーバーがハッキングされた!原因と取るべき対応について

サーバーがハッキングされた!原因と取るべき対応について

ithinkit

ithinkit

以上、あいしんくいっとでしたψ(`∇´)ψ