この記事には広告を含む場合があります。

記事内で紹介する商品を購入することで、当サイトに売り上げの一部が還元されることがあります。

ども。あいしんくいっと(@ithinkitnet)です。

AWS上に構築したEC2インスタンスへ「sshポートフォワーディングを利用したリモートデスクトップ」が必要になりました。

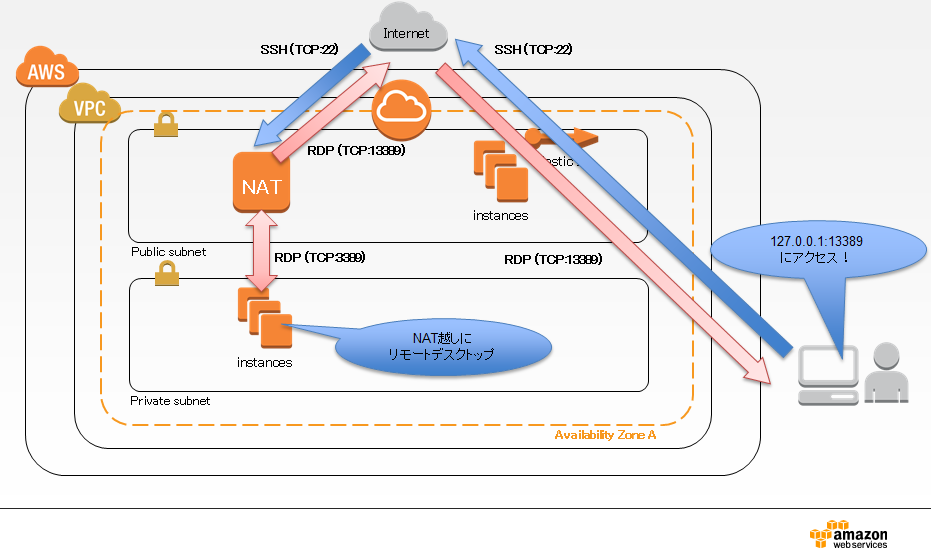

まず、簡単に説明しておくと、下記の構成はAWSで構築する頻度が高い構成です。

上がDMZ、いわゆるインターネット接続用のセグメントで下がプライベート、いわゆる社内セグメントですね。

DMZに配置したインスタンスはEIPを付与して直接インターネットとやりとりし、プライベートに配置したインスタンスはDMZに配置したNATを経由してインターネットとやりとりをします。

社内セグメントに配置したインスタンスにアクセスしたい場合は、社内から直接AWSダイレクトコネクトやインターネットVPNでアクセスするのですが、構築途中の場合はインターネットからアクセスするしか手段はありません。

ですので、インターネットから社内セグメントへのアクセスするにはNATを踏み台にして接続する必要があります。

この時、インスタンスがLINUX系のものであれば直接SSHなり(もちろんセキュリティグループは空けて)アクセスすれば良いのですが、インスタンスがWindowsとなるとそうも行きません。

そんな時に役立つのが「SSHポートフォワーディング」になります。

要はSSHでリモートデスクトップ用のプロトコルをカプセル化して転送させるだけなのですが、こういったシチュエーションの場合は非常に役立ちます。

(SSHプロトコル22番ポートのトンネル内をリモートデスクトッププロトコル3389ポートが流れるイメージ)

では、sshポートフォワーディングの具体的な手順に入りたいと思います。

TeraTermを使った手順としています。

EC2インスタンスにSSHポートフォワーディングでリモートデスクトップ接続!

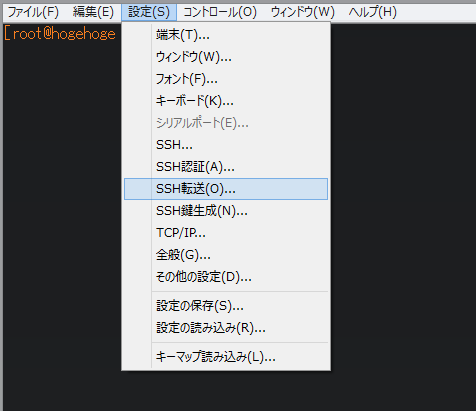

TeratermでSSH接続

EC2上のNATインスタンスにSSH接続します。

そしてTeratermのメニューから「SSH転送」を選択します。

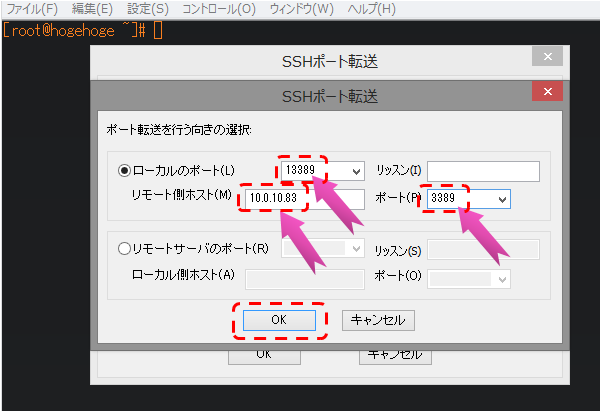

SSHポートフォワーディングの設定

次にSSHポートフォワーディングの設定を行います。

下記を参考に環境に合わせて設定して下さい。

なお、リモート側ホストには接続対象インスタンスのプライベートIPを指定します。

ローカルのポートには「13389」、リモート側ホストには接続先のサーバIP、ポートを指定

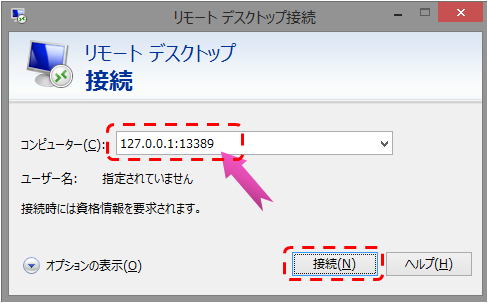

リモートデスクトップ接続

設定が終わったら、リモートデスクトップ接続を行います。

この時、注意したいのがセキュリティグループの開放です。

NATを経由してリモートデスクトップを行うので、接続対象インスタンスに対して、NATからのリモートデスクトップ接続「TCP:3389」を空けておきます。

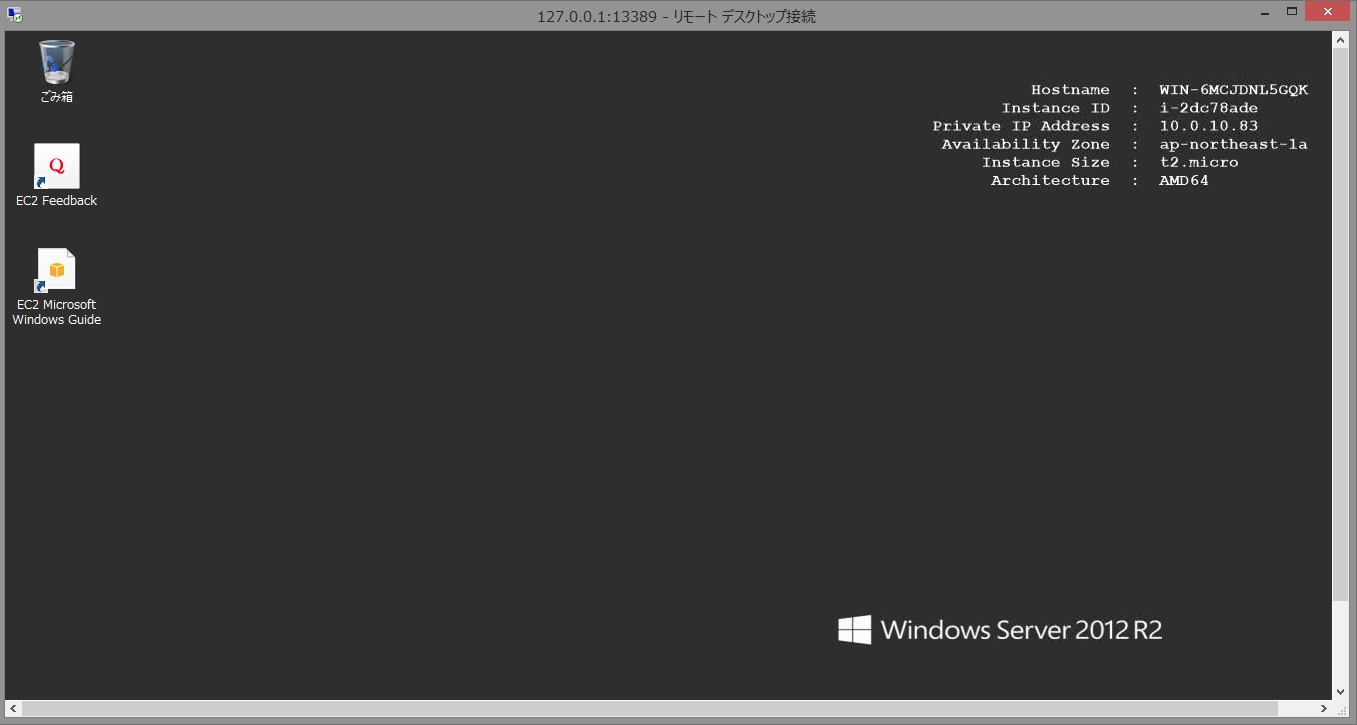

リモートデスクトップ接続先には「127.0.0.1:13389」を指定します。

EC2上のWindowsServerへリモートデスクトップ接続出来ることを確認します。

どうでしょう、無事にリモートデスクトップ接続出来たでしょうか。

SSHポートさえ使えれば、SSHポートフォワーディングでリモートデスクトップ接続出来るので覚えておいて損は無いと思います。

リモートデスクトップ接続するなら不用意にシャットダウンしないよう対策しておきましょう。

リモートデスクトップ接続時にシャットダウン、再起動を非表示にする方法

リモートデスクトップ接続時にシャットダウン、再起動を非表示にする方法

以上、あいしんくいっとでした。