この記事には広告を含む場合があります。

記事内で紹介する商品を購入することで、当サイトに売り上げの一部が還元されることがあります。

ども。あいしんくいっと(@ithinkitnet)です。

さくらのVPSでサーバーハッキングに遭いました!

しかも、乗っ取られたVPSがどっかのサーバーを攻撃しているらしい。。。

過去にブログに対してアタックされたことはありましたが、今回は完全に乗っ取られました・・・。

ブログ用サーバにアタック受けたのでセキュリティ対策したお話

ブログ用サーバにアタック受けたのでセキュリティ対策したお話

ithinkit

ithinkit

とりあえず、サーバーが乗っ取られた経緯も含め、対応について書いておきたいと思います。

サーバーハッキングされたことに気づく・・・

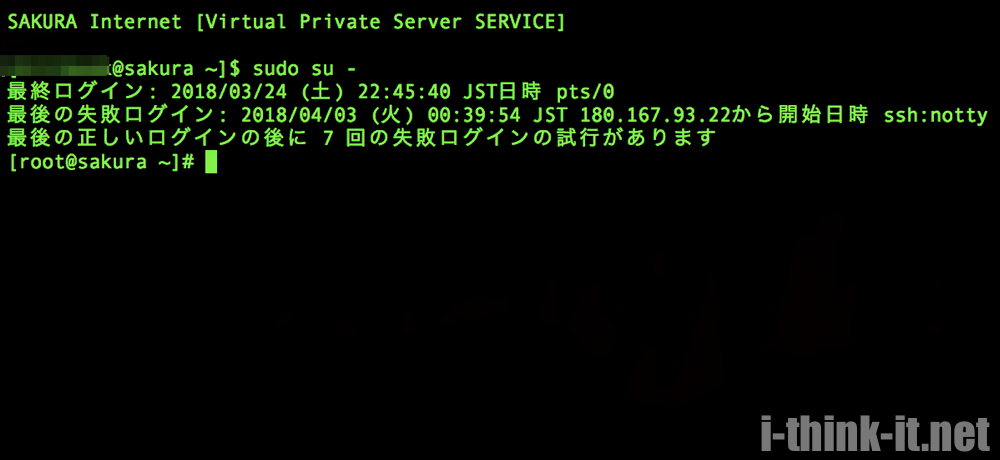

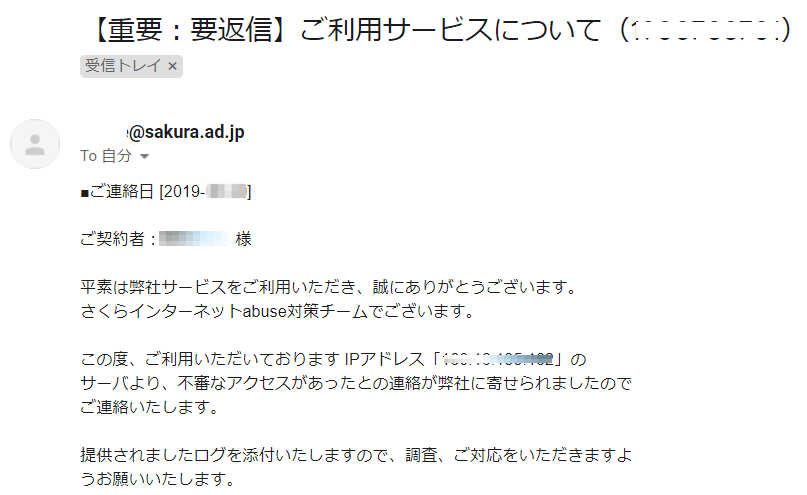

サーバーがハッキングされたのに気付いたきっかけはさくらのVPSから来た1通のメール。

ithinkit

ithinkit

ConoHaのVPSを二日で解約!勝手にサーバ停止させられたので解約した話

ConoHaのVPSを二日で解約!勝手にサーバ停止させられたので解約した話

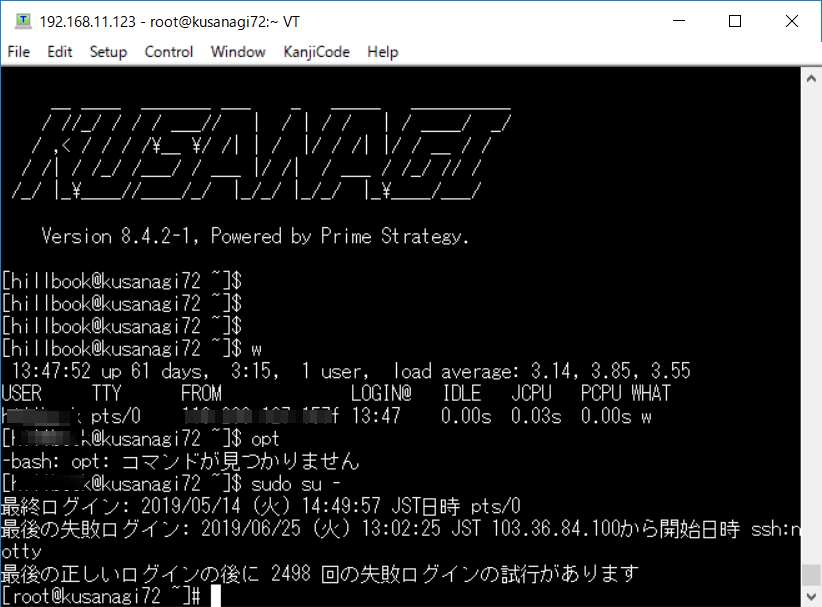

急いでVPSへログインしてみると、すべてを悟りました。

なんせ、失敗ログインの試行が2,500回近く記録されてるんですから。。。

これは完全にアウト!

ithinkit

ithinkit

ロードアベレージも異様に高いし、何か良からぬことしている?されている?のは間違いない。

このサーバーですが、構築して基本設定した後に放置してたんですね。なので、発見が遅れました。

というか、さくらのサポートからメール来ないと多分気付かなかったかも。。。

サーバーハッキングされた形跡を見てみる

なぜ、サーバーはハッキングされてしまったのか・・・?

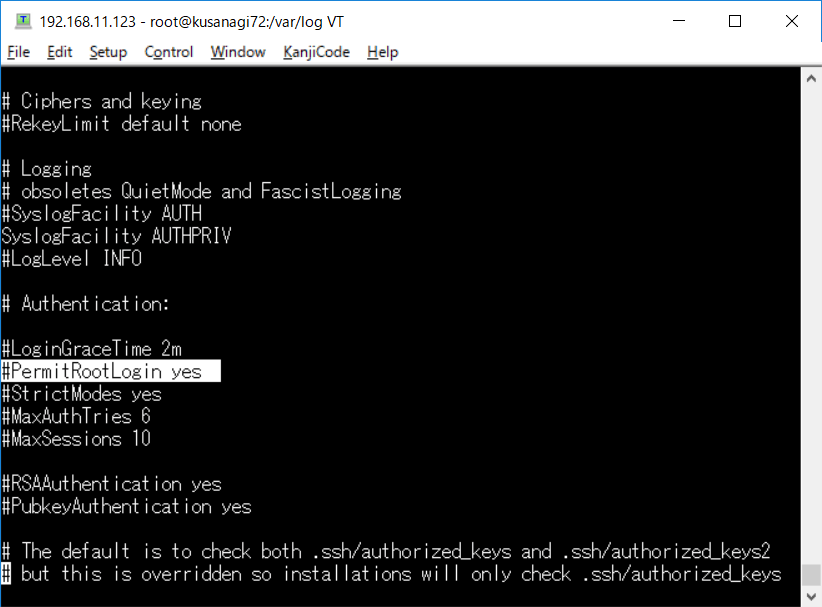

とりあえず、アクセス履歴を確認するため、/var/log/secureを見てみる。

そして、”invalid user”でカウントしてみると、

[root@kusanagi72 log]# grep "invalid user" secure | wc -l

26837ログイン施行回数26837!

ブルートフォース攻撃受けてrootアカウントが乗っ取られたんだろうなぁ・・・(白目)

それを裏づけるかのように、預かり知らない時間帯にrootユーザでsshログインした形跡が。。。

パスワードクラックされたんだろうと推測。

[root@kusanagi72 log]# grep "session opened for user" secure

Jun 22 10:37:40 kusanagi72 sshd[4046]: pam_unix(sshd:session): session opened for user root by (uid=0)

Jun 23 05:08:49 kusanagi72 sshd[8837]: pam_unix(sshd:session): session opened for user root by (uid=0)

Jun 25 02:53:48 kusanagi72 sshd[19199]: pam_unix(sshd:session): session opened for user root by (uid=0)

Jun 25 13:47:49 kusanagi72 sshd[29484]: pam_unix(sshd:session): session opened for user hillbook by (uid=0)

Jun 25 13:48:02 kusanagi72 sudo: pam_unix(sudo:session): session opened for use root by hillbook(uid=0)

Jun 25 13:48:02 kusanagi72 su: pam_unix(su-l:session): session opened for user root by hillbook(uid=0)

Jun 25 13:54:18 kusanagi72 sshd[29978]: pam_unix(sshd:session): session opened for user hillbook by (uid=0)rootユーザのパスワードも設定してるしなー。

入ろうと思えば入れるよな。

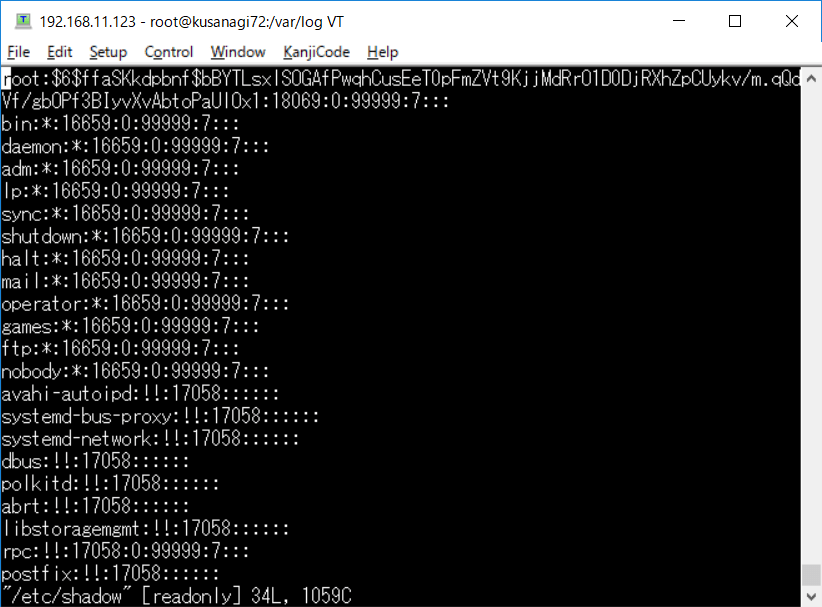

さらに調査を進めると、ssh接続でrootログインが許可されていたことも判明。

なので、原因は「rootユーザーのパスワードが破られた」「sshでrootユーザでのアクセス許可していた」この2点だと断定。

ithinkit

ithinkit

VPSセキュリティの完全なる設定漏れです。

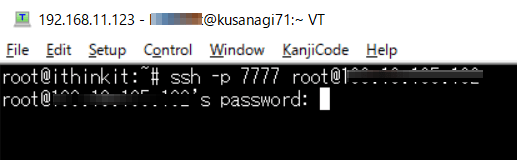

rootユーザーでSSH接続してみると、やはりrootユーザーでアクセス出来る状態になってた・・・。

ithinkit

ithinkit

ithinkit

ithinkit

ssh接続のrootログインはデフォルトだと有効になっているので、心当たりある方は設定を見直してみてください。

今後はデフォルトで無効になるみたいです。

うーん、施行がもう少し早ければ。。。

参考

2019年6月24日 Fedora 31,SSHへのrootパスワードログインをデフォルトで無効にgihyo.jp

いずれにせよ、「お金払って犯罪の片棒を担ぐ」という最悪な事態になっていたことは誠に遺憾ですし、猛省します。。。

ithinkit

ithinkit

以上、あいしんくいっとでした。