この記事には広告を含む場合があります。

記事内で紹介する商品を購入することで、当サイトに売り上げの一部が還元されることがあります。

ども。あいしんくいっと(@ithinkitnet)です。

ithinkit

ithinkit

新しくVPSを借りようとあれこれ悩んだ末、「ConoHaのVPS」を契約したのですが、たった2日間で“あらぬ疑い”をかけられて勝手にサーバ停止される目に遭いました。

ithinkit

ithinkit

もしかしたら、ConoHaのVPSはハッカーに常に目を付けられてるのかも知れない。

こちらの不手際の可能性も否定は出来ませんけどね。

サーバーがハッキングされた!原因と取るべき対応について

サーバーがハッキングされた!原因と取るべき対応について

ConoHa VPSはさくらのVPSのサポート対応を見習って欲しいですね、ほんと。

さくらのVPSでDDoS攻撃受けてサービス停止!サポート対応から復旧まで

さくらのVPSでDDoS攻撃受けてサービス停止!サポート対応から復旧まで

クリック可能な目次

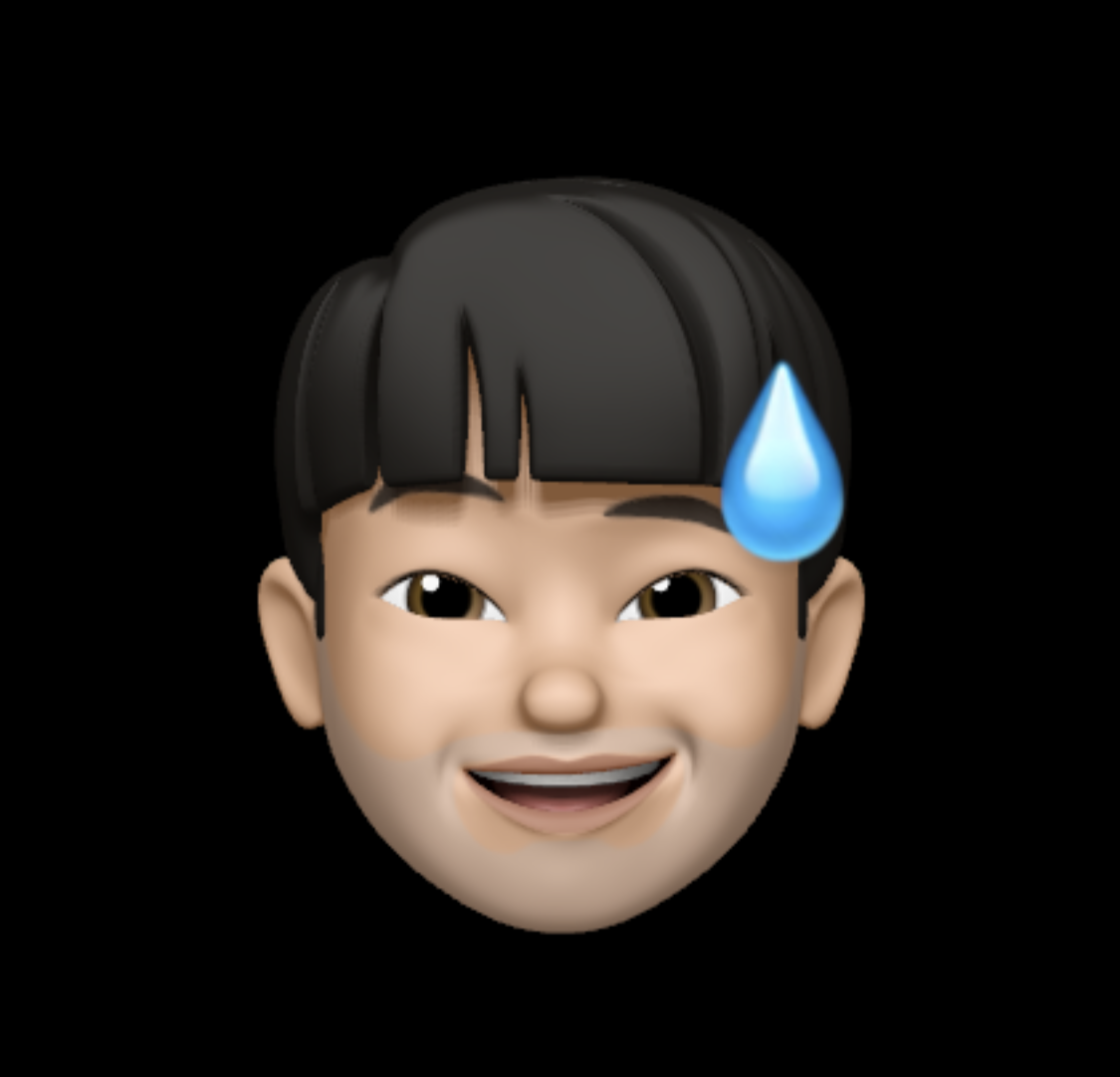

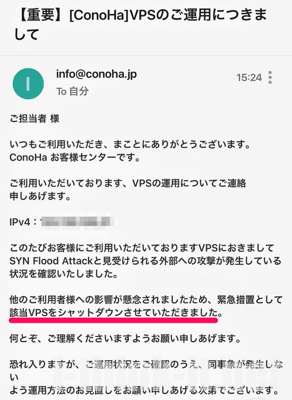

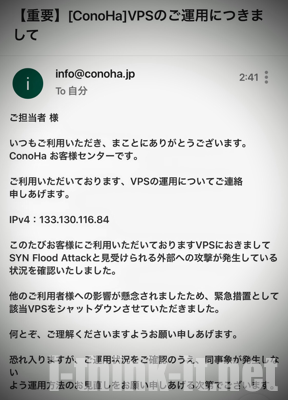

始まりはConoHaから届いた一通のメール

ConoHaとの契約を済ませ、VPS(仮想サーバ)が起動し、yum updateやら何やら基本的な設定を行って2日過ぎた辺りで、ConoHaから一通のメールが。

はて?VPSが勝手にシャットダウンされた?

ithinkit

ithinkit

確認すると、確かにサーバが停止されてる。

しかも、私のVPSが外部に対してSYN Flood Attackしてるとか、、、。

こっちは仮想サーバの基本設定すら完了してないのに“外部への攻撃”とか、訳が分からないのですが・・・。

外部から攻撃されてるとかならまだしも、こちらから外部へ攻撃しているとかもうね、寝耳に水。

ConoHa運営から外部への攻撃をやめろ!と言われる

何のこっちゃ分からないまま、とりあえず1日放置してシレッとサーバ起動してみるも、またまた勝手にシャットダウンされてしまった。

うーん、やっぱダメか。。。

ってか、本当に何もしてないのにどういうこと?もしかして、乗っ取られたりしてるの?

ithinkit

ithinkit

外部からアタックされるならまだしも、外部へアタックしてるとか有り得ないんですけど・・・。

てか、そんな技術持ち合わせてないのですが、それは。。。

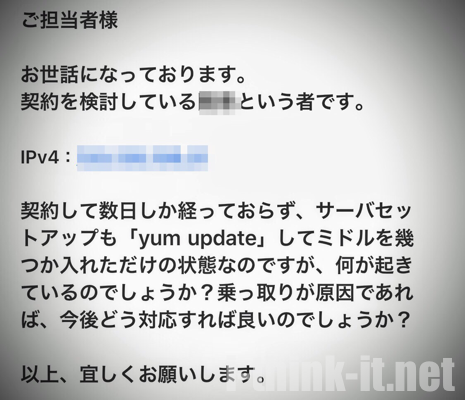

どーすりゃいいの?とConoHaへメール

何故か“外部攻撃してる人”認定されてしまったのですが、何でだろう?

本当に身に覚えがないのですが。

とりあえず、ラチがあかないのでConoHaへメールすることにしました。

すると、ConoHaからこんな回答が。

いやー、参った。参った。本当に何もしてないのに。。。

とりあえず、サーバ削除して新しいの作り直した方が良いかも知れんね。

何やらよく分からないけど、“外部攻撃してる認定”されてしまった以上、こちらも何らかの対応が必要か。

はぁー。それにしてもマジで面倒。何もしてないのに訳分からん!使い始めて2日で“外部攻撃してる認定され、サーバ勝手にシャットダウン”されるとか酷すぎるだろ、、、。 何かの罰ゲームか???

サーバ削除して再構築するも一緒!ConoHa解約するわ!

「これは何かの間違いかも知れない!」といったんサーバを削除し、新しく作り直して再構築。1日起動させて放置し、2日目にWordPress周りの基本構築を完了。

ithinkit

ithinkit

と思ってた矢先、ConoHaから悪夢の通知が。。。

またか。いや、マジメに何もおかしい事してないから。

またか。いや、マジメに何もおかしい事してないから。

もう無理だ。無理だ。無理です。

ithinkit

ithinkit

これはもう「お前はConoHa使うのやめろっ!」って事何だろうなと。

一度でもハッカー(?)に目を付けられたらダメなんでしょうね、本当に何もしてないんですけど。

ちょこっと調べると私と同じような境遇の方が居るみたい。

参考 DDoS攻撃を喰らったらConoHaを解約する羽目になった話

また、GMO系のVPSはDDoS攻撃に対する対応が出来ていないらしく、運悪くDDoS攻撃を受けたらそこで試合終了らしい・・・。

そんな不安定なサービスを普通に世にリリースしているってどうなの?ねえ?って笑えないんですけど、それは。。。

参考 DDoS攻撃されたらそこで試合終了!? レンサバから利用停止を宣告される前にできる8つの対策

えぇ。運悪くDDoS攻撃喰らったのでまさか、まさかの試合終了となりました。始まってもいないのに試合終了とか、あり得ない。

てか、DDoS攻撃喰らった終わりなんて。そんな綱渡りなVPS、危なっかしくて使えるかっての!

もしかしたら、ハッキングされていた可能性も考えられる。

サーバーがハッキングされた!原因と取るべき対応について

サーバーがハッキングされた!原因と取るべき対応について

ホント、ConoHaのサービスなんて使ってられんわ。VPSなんて24時間365日動いてなんぼなのにすぐ停止するとかありえない。本番稼働させる前に分かったのがせめてもの救い。

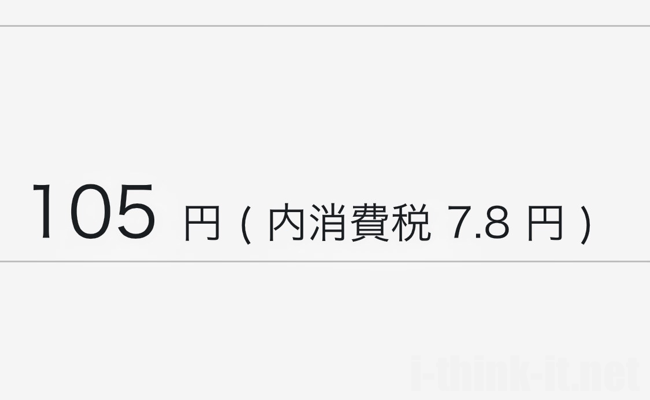

ったく105円でも惜しいわ!ホント、金返せ!って感じ。

ったく105円でも惜しいわ!ホント、金返せ!って感じ。

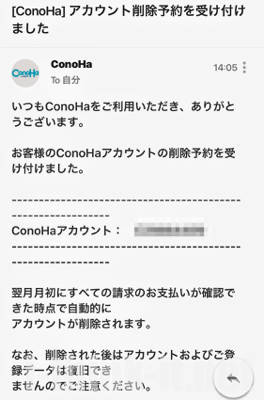

潔くConoHaを解約したいと思います・・・。

ConoHaのアカウントってすぐ削除されないんですね。それにしても、”ロクに使わせなかったクセに支払い求める”とか、腹立たしいことこの上なし。

使ったのは間違いないし、払うものは払うけど納得いかないけど・・・。

普通にConoHaを使ってて問題ないって人もいるみたいだし、時の運とか、相性とか、色々とあるんだろうと思います。単に私の運が悪かったんだろうと。

でも、最後に一言。

ithinkit

ithinkit

あくまで個人的な意見なので、参考にまで。

ちなみに本ブログはさくらのVPS![]() で動いています。安定しているのでおすすめですよ。

で動いています。安定しているのでおすすめですよ。

さくらのVPSを利用したKUSANAGI構築手順について

さくらのVPSを利用したKUSANAGI構築手順について

以上、あいしんくいっとでした^ – ^

2年ほど利用していますが、大きな障害もなく安定していてオススメです!

CentOS7はもちろん、WordPress最速クラスで名高い「KUSANAGI」も追加料金なしで選択可能!

本ブログ利用プラン

さくらのVPS 1G![]() (972円/月)

(972円/月)

| 選択OS | KUSANAGI (CentOS7 x86_64) |

| 仮想CPU | 2コア |

| メモリ | 1GB |

\ TRY NOW /

こんにちは、一方的にconohaを批判しておられますが、セキュリティ周りの設定は最低限行っておりましたか?(煽りではなく、私もconohaを使っているので知りたいんです…)

・sshのrootパスワードは強固なものにしていたか。

・sshのポートは変更していたか。

・またはパスワードでssh接続できないようにしていたか。

・そもそもrootでssh接続できないようにしていたか。

・firewalldは設定したか?

・その他ミドルウェアのセキュリティ設定は?

等。

これらは「出来ればやる」ではなく、必須の設定です。1日しか経っていないとか関係ありません、サーバは立てた瞬間から攻撃されまくります。

conohaはただでさえ悪い噂が多いので、私も情報を集めているところでして。

外部に攻撃している疑いを掛けられてバンされたら最悪ですが、実際どうだったのかなと。

よろしくお願いいたします。

私も本業はエンジニアですので、それなりの使い方はしていたつもりです。

頂いた質問に答えるとすると、

・sshのrootパスワードは強固なものにしていたか。

→小文字、大文字に加え、数字・特殊記号入り

・sshのポートは変更していたか。

→4桁の番号に変更していました

・またはパスワードでssh接続できないようにしていたか。

→公開鍵認証使ってました

・そもそもrootでssh接続できないようにしていたか。

→「PermitRootLogin no」設定済み

・firewalldは設定したか?

→こちらは設定してません

・その他ミドルウェアのセキュリティ設定は?

→一般的な設定はしていたつもりです

ロリポップ、Servers@Man、ConoHa、sakuraと渡り歩いてきましたが、ConoHaでだけ悲惨な目に逢いました。

セキュリティ設定はどこでも同様だったのですが・・・。

以上、参考まで。

>煽りではなく

思いっきり煽ってて草生えるわw

>これらは「出来ればやる」ではなく、必須の設定です。1日しか経っていないとか関係ありません、サーバは立てた瞬間から攻撃されまくります。

何この上から目線。何様のつもりなんだろうか?

これまで色んなレンタルサーバやVPSを扱ってきましたが、こういった事態に陥ったのはConoHa VPSだけです。

OSセキュリティについても、これまで同様の設定を施した上でこういう目にあったので思ったことを正直に記事にしました。

色んな意見があって然るべきだと思います。上から目線なのは同意しますがw

GMOに勤める友人がいますが、「何故か知らんが、ウチは異常に攻撃を受ける。だから使うのは止めとけ。」と言われましたよ。

超貴重なコメントありがとうございます!やはりそういった声あるんですねー。

「攻撃されるお前が悪い!」みたいなコメントも頂いていたので疑心暗鬼になってましたが、スッキリしました♪