この記事には広告を含む場合があります。

記事内で紹介する商品を購入することで、当サイトに売り上げの一部が還元されることがあります。

AWSを管理する上で非常に重要なのが、Identity and Access Management(以下、IAM)になります。

簡単に言えば、AWSコンソールにアクセスするユーザの管理、APIを実行する際のキーの管理といったものがIAMで出来ます。

今回はIAMでやっておいた方が良い事、便利な使い方について説明して行きたいと思います。

セキュリティを高めるためにやっておくこと

AWSコンソールからIAMにアクセスすると下記の画面が表示されます。

ピンクの網掛け部分については出来るだけ対応しておいた方が良いでしょう。

ピンクの網掛け部分については出来るだけ対応しておいた方が良いでしょう。

特に、

・ルートアクセスキーの削除

ルートアカウントは非常に強力でAWS リソースへ無制限アクセスが提供されるため、AWS ルートアカウントのアクセスキーは削除しておきましょう。

代わりに、IAM ユーザーアクセスキーか、一時的なセキュリティ認証情報を使用することをオススメします。

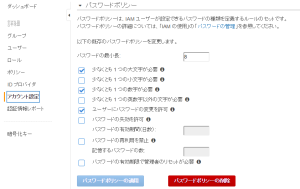

・IAM パスワードポリシーの適用

IAMパスワードのポリシーは変更しておいたほうが良いでしょう。

パスワードポリシーは「アカウント設定」にて変更出来ます。

APIキーのアクセス履歴が見える様になった

これは最近追加された機能になります。

IAMユーザのプロパティ部分の下の方にアクセスされた日時が表示されるようになりました。

使っていないと「N/A」と表示されています。

網掛け部分の上からそれぞれ、

Created ・・・作成した日時

Last Used ・・・最後に使用した日時

Last Used Region ・・・最後に使用したリージョン

Last Used Service ・・・最後に使用したサービス

になります。

ですので、「N/A」と表示されているAPIキーについては一旦は無効化しておき、一定期間置いて削除するといった方法が良いかと思います。

使っていないキーがあるだけでもセキュリティホールになり兼ねないですからね。

ちなみに無効化・削除については「アクセスキーの管理」ボタンを押下すると下記の画面に変わり、操作する事が可能となります。

認証情報レポート出力が可能

認証情報レポートを出力する事でIAMユーザーの一覧がcsv形式でダウンロード出来るようになります。

もちろん、ダウンロードしたファイルはexcelで開いてIAMユーザーの一覧が閲覧可能ですので、増えすぎたIAMユーザの管理が捗ると思います。

ちなみにcsvファイル名は「status_reports_2015-04-23T16-24-57+00-00」といった感じでダウンロードする事が可能です。

いかがだったでしょうか。

AWSを使う上でIAMは必須とも言えるサービスですので、少しでもセキュリティを高めておくことでセキュリティリスクから身を守りたいところですね。

それではまた。